EL ESQUEMA NACIONAL DE SEGURIDAD (ENS)

Cualquier empresa que tenga proyectos en vigor, o más aún, desee participar en ofertas y licitaciones con algún Organismo Oficial, debe contar como mínimo con la certificación ISO 27001, y con el ENS, o Esquema Nacional de Seguridad, lo que le supondrá una diferencia competitiva importante, y en breve, es probable que sea una cláusula obligatoria para participar en una licitación.

1.¿Cuál es la certificación que necesito?

El Anexo I del ENS define tres categorías: Básica, Media o Alta.

En su punto 1. “Fundamentos para la determinación de la categoría de un sistema”, esa categorización se basa en la valoración del impacto que tendría un incidente de seguridad sobre la organización.

En el punto 2 del mismo Anexo, continúa definiendo las “Dimensiones de la seguridad” y a fin de poder determinar este impacto, se tendrán en cuenta las siguientes dimensiones: Autenticidad, Confidencialidad, Integridad, Disponibilidad, Accounting/Trazabilidad.

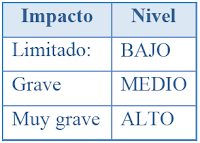

El punto 3, “Determinación del nivel requerido en una dimensión de seguridad” establece que si las consecuencias de un incidente de seguridad, afectan a alguna de las dimensiones de seguridad y suponen un determinado perjuicio sobre las funciones de la organización, sobre sus activos o sobre los individuos afectados se clasificarán como:

Por último, el punto 4. “Determinación de la categoría de un sistema de información”, hace referencia a que el máximo nivel de un sistema de información determinará su categoría.

Nos hemos detenido especialmente en estos conceptos, ya que, para determinar el tipo de certificación que necesitamos, dependeremos estrictamente de la “Categoría” que le hayamos asignado a nuestros sistemas de información.

Guía CCN-STIC 809

Comencemos con la guía que nos atañe en este punto: La guía CCN-STIC 809» Declaración y Certificación de conformidad con el ENS y distintivos de cumplimiento».

Lo primero que vemos en esta guía es una referencia al ENS en su Artículo 41.

“Publicación de conformidad.” “Los órganos y Entidades de Derecho Público darán publicidad en las correspondientes sedes electrónicas a las declaraciones de conformidad, y a los distintivos de seguridad de los que sean acreedores, obtenidos respecto al cumplimiento del Esquema Nacional de Seguridad”.

En su punto 2.2.

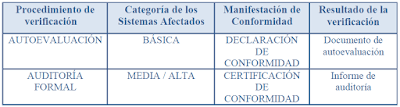

«Procedimiento de determinación de la conformidad» , que se desprende del Anexo I (del ENS) mencionado, se establece que la conformidad con la norma pasa necesariamente por adoptar y manifestar la implantación de las medidas de seguridad requeridas para tal sistema, atendiendo a su categoría (básica, media o alta).

En consecuencia, nos queda aclarar cómo se obtiene esta conformidad, lo cual, es bastante claro y sencillo y también se desprende del ENS, esta vez, en su Anexo III:

En el punto del párrafo anterior. “Publicidad de la conformidad”, también nos aclara que cuando se trate de sistemas de información de categoría media o alta, el CCN y la Entidad Nacional de Acreditación (ENAC), atendiendo a un procedimiento regulado, participarán en la acreditación de las Entidades de Certificación del ENS.

Certificación de Conformidad

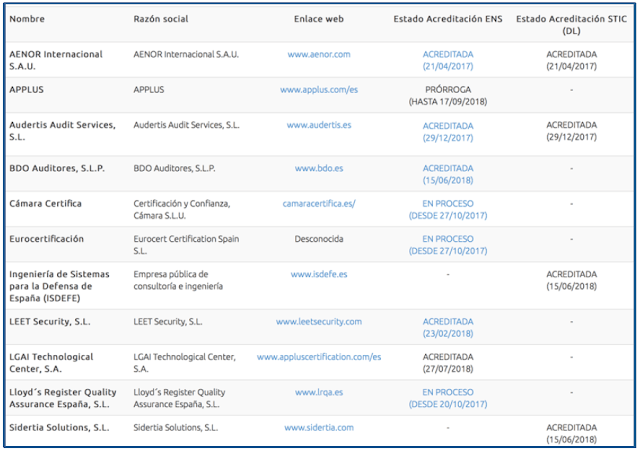

La Certificación de Conformidad con el ENS a la que se refiere el punto anterior, deberá́ ser expedida por una Entidad Certificadora.

El CCN (Centro Criptológico Nacional) mantiene en su sede electrónica una relación actualizada de las Entidades de Certificación, las cuales al día de hoy son:

La Certificación de Conformidad con el ENS podrá representarse mediante un Distintivo de Certificación de Conformidad.

Por lo tanto, cuando la provisión de las soluciones o la prestación de los servicios sujetos al cumplimiento del ENS sean realizados por organizaciones del sector privado, estas, utilizarán los mismos modelos documentales utilizados para las Declaraciones, las Certificaciones o los Distintivos de Conformidad recogidos en la presente guía.

Del mismo modo, los Distintivos de Conformidad cuando se exhiban por parte de dichos operadores privados, deberán enlazar con las correspondientes Declaraciones o Certificaciones de Conformidad, que permanecerán siempre accesibles en la página web del operador.

El Centro Criptológico Nacional mantiene en su página web una relación de las entidades públicas o privadas que han obtenido Certificaciones de Conformidad. Ver listado actualizado aquí.

2.¿Cómo debe adecuarse mi empresa ?

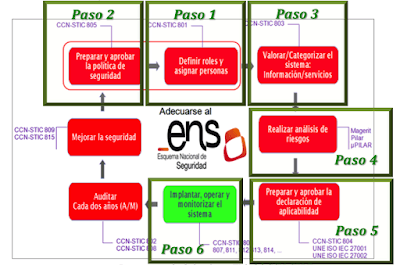

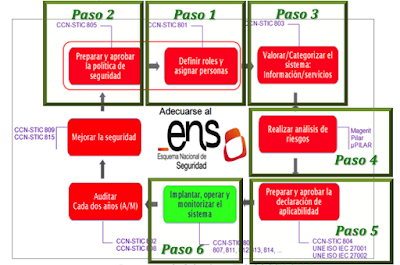

El CCN se describe con máximo detalle la adecuación ordenada al ENS, la cual requiere el tratamiento de diversas cuestiones:

• Preparar y aprobar la política de seguridad, incluyendo la definición de roles y la asignación de responsabilidades. (CCN-STIC 805 Política de seguridad de la información)

• Categorizar los sistemas atendiendo a la valoración de la información manejada y de los servicios prestados.(CCN-STIC 803 Valoración de sistemas en el Esquema Nacional deSeguridad)

• Realizar el análisis de riesgos, incluyendo la valoración de las medidas de seguridad existentes. (Magerit versión 3 y programas de apoyo –Pilar- )

• Preparar y aprobar la Declaración de aplicabilidad de las medidas del Anexo II del ENS. (CCN-STIC 804 Medidas e implantación del Esquema Nacional de Seguridad)

• Elaborar un plan de adecuación para la mejora de la seguridad, sobre la base de las insuficiencias detectadas, incluyendo plazos estimados de ejecución. (CCN-STIC 806 Plan deadecuación del Esquema Nacional de Seguridad)

• Implantar operar y monitorizar las medidas de seguridad a través de la gestión continuada de la seguridad correspondiente. (serie CCN-STIC)

• Auditar la seguridad (CCN-STIC 802 Auditoría del Esquema Nacional deSeguridad y CCN-STIC 808 Verificación del cumplimiento de las medidas en el EsquemaNacional de Seguridad)

• Informar sobre el estado de la seguridad (CCN-STIC 815 Métricas e Indicadores en el Esquema Nacional de Seguridad y CCN-STIC 824 Informe del Estado de Seguridad). Para ejecutar esta adecuación nos presenta el siguiente esquema.

3.¿Cómo obtengo la certificación?

Lo más importante como punto de partida y metodología concreta a seguir para obtener esta certificación es, nuevamente, recurrir al CCN y considerar los “Instrumentos para la adecuación” que ponen a nuestra disposición en el siguiente enlace.

Desde los siguientes enlaces podremos descargar todas las guías que necesitamos para completar este punto:

- CCN-STIC 802 Guía de Auditoría

- CCN-STIC 804 Guía de Implantación

- CCN-STIC 808 Verificación cumplimiento medidas del ENS.

- CCN-STIC 815 Métricas e Indicadores.

- CCN-STIC 809 Declaración y Certificación Conformidad ENS. DistintivosCumplimiento.

- CCN-STIC 824 Informe Estado Seguridad.

- CCN-STIC 844 INES.

- CCN-STIC 47X Manual de uso PILAR .

4.¿Me sirve o no el ISO-27001?

Nada mejor que utilizar la guía CCN-STIC 825 “Esquema Nacional de Seguridad – Certificaciones 27001” para contestar a este punto:

Punto 2. “Objeto” de esta guía, nos indica claramente: b “Nótese que la correspondencia no es una relación matemática de equivalencia. Lo que se busca en esta guía es, en primer lugar, explicar la utilización de una certificación 27001 como soporte de cumplimiento del ENS y, en segundo lugar, determinar qué controles de la norma 27002 son necesarios para el cumplimiento de cada medida del Anexo II y, en su caso, qué elementos adicionales son requeridos”.

El punto 5. “Cumplimiento del ENS a través de una Certificación 27001” es de sumo interés para nosotros pues nos da una premisa fundamental:

El primer requisito para poder utilizar una certificación 27001 como soporte de cumplimiento del ENS es que el alcance de la certificación 27001 cubra lo exigido por la Ley 40/2015, tanto desde el punto de vista de los activos esenciales (Anexo I) como del equipamiento empleado.

Por lo tanto es fundamental considerar el “Alcance” que definiremos para nuestro SGSI (Sistema de Gestión de la Seguridad de la Información), para que, desde el inicio, podamos tener una analogía entre ambos.

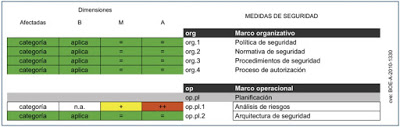

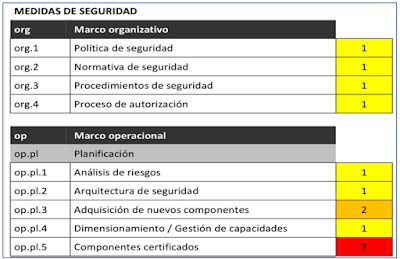

En el Anexo II del ENS se definen cada uno de los requisitos, en función de la categoría del sistema de información.

Un ejemplo claro de ello es la imagen que aparece a continuación:

En el punto 5.1. de esta misma guía 825, “Cuadro resumen”, se presenta una tabla que resume las diferencias presentes entre una certificación 27001 y el cumplimiento del ENS y cuya utilización, resulta ser una excelente aportación para tener claro este punto tal y como podemos observar en la imagen inferior, en la que apreciamos justamente algunos de los requisitos del ENS respecto al grado de cobertura o esfuerzo (1, 2, 3…) para asociarlo con los controles de ISO-27001.

Como resumen final de este apartado, podemos afirmar que una certificación ISO 27001 cubre bastante más necesidades que el ENS.

Si tenemos la opción de adecuar nuestra organización a ambos certificados en paralelo es el camino ideal.

Si por el contrario, ya dispones del ISO-27001, tendrás gran parte del camino recorrido y sólo quedará analizar en detalle el ámbito y “ajustar” los indicadores que se nos indican en esta tabla.

5.¿Puedo obtener ambas certificaciones?

Por supuesto que sí.

Si está a nuestro alcance lanzar ambos en paralelo, nos ahorraremos mucho trabajo, y en definitiva nuestro SGSI será bastante más sólido.

Un importante consejo es preparar ambos de forma “sincrónica” para poder solicitar las dos certificaciones al unísono, y de ser posible, con la misma entidad de certificación.

Si lo logramos, todo será más sencillo, tanto para nuestra empresa como para los auditores externos.

6.¿Qué pasos debo seguir?

Los pasos que propone el CCN-CERT son los siguientes:

Marcados en verde podemos ver los pasos que iremos desarrollando en este punto, así como el orden que creemos más práctico para abordarlos:

- Paso 1: Definir roles y asignar personas. (Tomaremos como referencia la guía CCN_STIC 801 ).

- Paso 2: Preparar y aprobar la política de seguridad.(tomaremos como referencia la guía CCN_STIC 805).

- Paso 3: Valorar/Categorizar el sistema. (Guía CCN_STIC 803).

- Paso 4: Realizar el análisis de riesgo. Podemos utilizar UNE 71504, CRAMM, EBIOS, OCTAVE, Magerit (Metodología de Anális y Gestión de Riesgos de los Sistemas de Información). Utilizar una herramienta reconocida de análisis de riesgos (p. ej.: PILAR, CRAMM, EBIOS, etc.).

- Paso 5: Preparar y aprobar la Declaración de Aplicabilidad. (emplearemos la guía de implantación CCN_STIC804).

- Paso 6: Implantar, operar y monitorizar el sistema (utilizaremos la guía Criptología de empleo en el Esquema Nacional de Seguridad CCN_STIC 807).

Fuente: ElevenPaths, unidad de Ciberseguridad de Telefónica.

En los siguientes post, veremos paso a paso, como implantar el Esquema Nacional de Seguridad, según la siguiente guía: