Políticas de protección de la seguridad de la red

A medida que el volumen y la proliferación de datos continúan creciendo, los enfoques de seguridad tradicionales ya no ofrecen la seguridad de datos necesaria.

Por eso es que algunas investigaciones citan las condiciones que seguirán desafiando a las organizaciones a salvaguardar sus datos y también aumentarán su responsabilidad para proteger su información.

Por lo tanto, y con estas condiciones, las organizaciones deben tener un conocimiento completo de sus datos confidenciales y su riesgo para garantizar el cumplimiento de las políticas y leyes de privacidad.

Resulta que con ello, las organizaciones deben supervisar cualquier actividad sospechosa, el acceso a datos no autorizados y remediarlo con controles de seguridad, alertas o notificaciones.

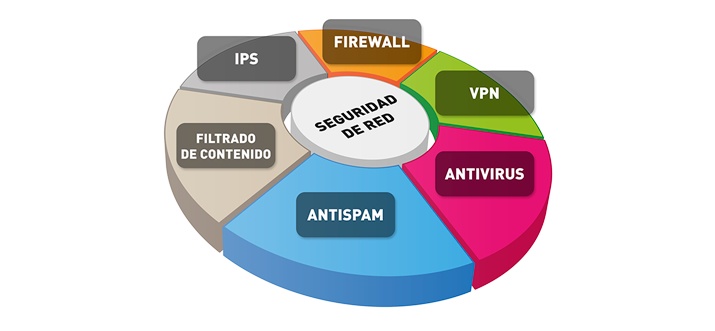

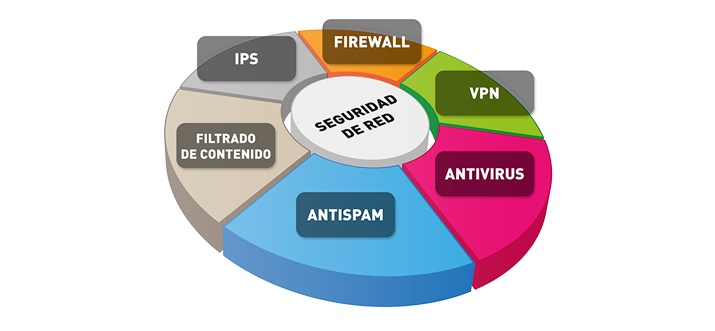

En consecuencia, se hace necesario el uso de algunas herramientas que ayuden a mitigar todo esto, implantando una serie de políticas para proteger los datos personales que tratamos, entre las que podrían estar:

Firewall

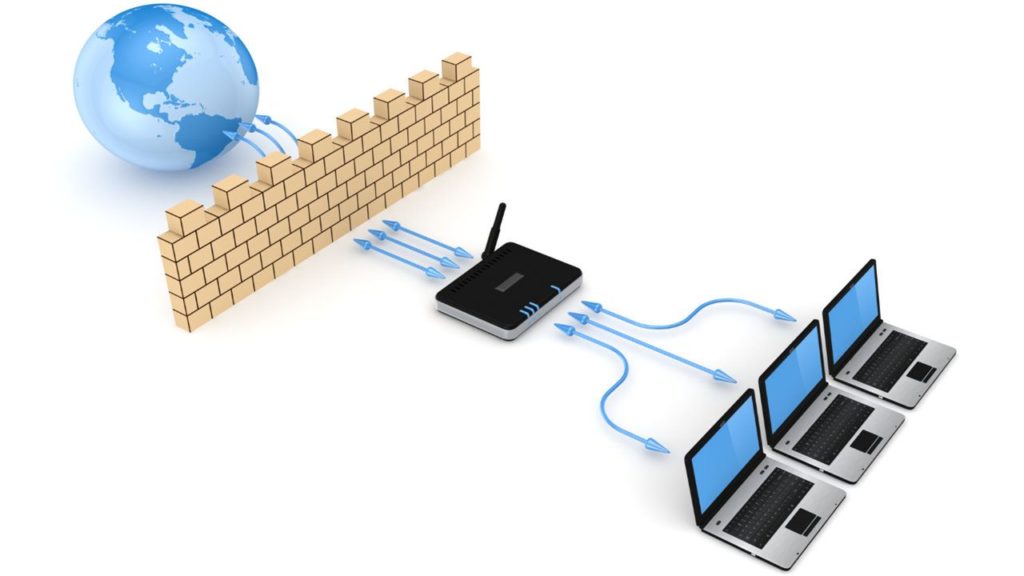

- Cuando estás conectado a Internet, una buena manera de asegurarse de que sólo las personas y archivos adecuados están recibiendo nuestros datos es mediante firewalls: software o hardware diseñado con un conjunto de reglas para bloquear el acceso a la red de usuarios no autorizados.

- Son excelentes líneas de defensa para evitar la interceptación de datos y bloquear el malware que intenta entrar en la red, y también evitan que la información importante salga, tales como contraseñas o datos confidenciales.

Análisis de vulnerabilidades

- Los hackers suelen analizar las redes de forma activa o pasiva en busca de agujeros y vulnerabilidades.

- Los analistas de seguridad de datos y los profesionales de la evaluación de vulnerabilidades son elementos clave en la identificación de posibles agujeros y en cerrarlos.

- El software de análisis de seguridad se utiliza para aprovechar cualquier vulnerabilidad de un ordenador, red o infraestructura de comunicaciones, priorizando y abordando cada uno de ellos con planes de seguridad de datos que protegen, detectan y reaccionan.

- El análisis de vulnerabilidad (que identifica amenazas potenciales) también puede incluir deliberadamente investigar una red o un sistema para detectar fallos o hacer pruebas de intrusión.

- Es una excelente manera de identificar las vulnerabilidades antes de tiempo y diseñar un plan para solucionarlas.

- Si hay fallos en los sistemas operativos, problemas con incumplimientos, el código de ciertas aplicaciones u otros problemas similares, un administrador de red experto en pruebas de intrusión puede ayudarte a localizar estos problemas y aplicar parches para que tengas menos probabilidades de tener un ataque.

- Las pruebas de intrusión implican la ejecución de procesos manuales o automatizados que interrumpen los servidores, las aplicaciones, las redes e incluso los dispositivos de los usuarios finales para ver si la intrusión es posible y dónde se produjo esa ruptura.

- A partir de esto, pueden generar un informe para los auditores como prueba de cumplimiento.

- Una prueba de intrusión completa puede ahorrarte tiempo y dinero al prevenir ataques costosos en áreas débiles que no conoces.

- El tiempo de inactividad del sistema puede ser otro efecto secundario molesto de ataques maliciosos, por lo que hacer pruebas de intrusión con regularidad es una excelente manera de evitar problemas antes de que surjan.

Información de seguridad y gestión de eventos

- Hay una línea aún más holística de defensa que se puede emplear para mantener los ojos en cada punto de contacto.

- Es lo que se conoce como Información de Seguridad y Gestión de Eventos (SIEM).

- SIEM es un enfoque integral que monitoriza y reúne cualquier detalle sobre la actividad relacionada con la seguridad de TI que pueda ocurrir en cualquier lugar de la red, ya sea en servidores, dispositivos de usuario o software de seguridad como NIDS y firewalls.

- Los sistemas SIEM luego compilan y hacen que esa información esté centralizada y disponible para que se pueda administrar y analizar los registros en tiempo real, e identificar de esta forma los patrones que destacan.

- Estos sistemas pueden ser bastante complejos de configurar y mantener, por lo que es importante contratar a un experto administrador SIEM.

Ciberseguridad: HTTPS, SSL y TLS

- Internet en sí mismo se considera una red insegura, lo cual es algo que puede asustar cuando nos damos cuenta que actualmente es la espina dorsal de muchas de las transacciones de información entre organizaciones.

- Para protegernos de que, sin darnos cuenta, compartamos nuestra información privada en todo Internet, existen diferentes estándares y protocolos de cómo se envía la información a través de esta red.

- Las conexiones cifradas y las páginas seguras con protocolos HTTPS pueden ocultar y proteger los datos enviados y recibidos en los navegadores.

- Para crear canales de comunicación seguros, los profesionales de seguridad de Internet pueden implementar protocolos TCP/IP (con medidas de criptografía entretejidas) y métodos de encriptación como Secure Sockets Layer (SSL) o TLS (Transport Layer Security).

- El software anti-malware y anti-spyware también es importante. Está diseñado para supervisar el tráfico de Internet entrante o el malware como spyware, adware o virus troyanos.

Detección de amenazas en punto final

- Se pueden prevenir ataques de ransomware siguiendo buenas prácticas de seguridad, como tener software antivirus, el último sistema operativo y copias de seguridad de datos en la nube y en un dispositivo local.

- Sin embargo, esto es diferente para organizaciones que tienen múltiple personal, sistemas e instalaciones que son susceptibles a ataques.

- Los usuarios reales, junto con los dispositivos que usan para acceder a la red (por ejemplo, teléfonos móviles, ordenadores portátiles o sistemas TPV móviles), suelen ser el eslabón más débil de la cadena de seguridad.

- Se deben implementar varios niveles de protección, como tecnología de autorización que otorga acceso a un dispositivo a la red.

- Dentro de la seguridad de punto final hay otra estrategia de seguridad de datos importante: la prevención de pérdida de datos (DLP).

- Esencialmente, esto abarca las medidas que se toman para asegurar que no se envían datos confidenciales desde la red, ya sea a propósito, o por accidente.

- Puede implementarse software DLP para supervisar la red y asegurarse de que los usuarios finales autorizados no estén copiando o compartiendo información privada o datos que no deberían.

Seguridad de datos en la nube

A pesar del aumento en la adopción de la nube, muchas compañías siguen dudando en seguir adelante con esa transición debido a preocupaciones acerca de su seguridad.

Estas preocupaciones van desde la privacidad de los datos hasta la pérdida de datos y brechas.

Por estas razones hay algunas organizaciones que siguen dudando en transferir el control de sus datos a los proveedores de la nube.

En realidad estas preocupaciones son exageradas. Veamos por qué:

-Mejores capacidades de defensa

- Para que los proveedores de la nube tengan éxito, deben administrar grandes volúmenes de datos.

- Esta capacidad requiere el empleo y la formación de grandes equipos específicamente capacitados para administrar, asegurar y operar una gigantesca infraestructura de nube y los datos alojados en su interior.

- La cantidad de experiencia necesaria para administrar una nube eclipsa la experiencia que la mayoría de las empresas individuales pueden tener.

- La experiencia que se encuentra en los proveedores de servicios gestionados por la nube está muy centrada en la seguridad de datos.

- Como resultado, los contratiempos debido a la falta de experiencia en seguridad en la nube están fuera de toda cuestión y la infraestructura de la nube está adecuadamente protegida contra vulnerabilidades.

-Ciclos de vida de desarrollo seguro

- La mayoría de soluciones locales se desarrollan a lo largo de años, a veces hasta décadas.

- Cuando surgen inquietudes y nuevos requisitos, los arquitectos y los gestores de soluciones se ven obligados a mejorar y actualizar sus sistemas.

- Este ciclo de desarrollo es similar para soluciones en la nube con una diferencia importante: la seguridad se desarrolla en la solución desde el principio.

- Especialmente en sistemas heredados más antiguos, algunas de las preocupaciones de seguridad de datos de hoy en día no fueron considerados en sus etapas iniciales de despliegue.

- Todo en una infraestructura de nube, desde las soluciones de software hasta los sistemas de monitorización y los procesos de administración de la infraestructura, está diseñado pensando en la seguridad de datos.

- Para muchos sistemas in situ, la seguridad puede haber sido una idea de última hora.

-Auditoría continua

- Si un proveedor de la nube es serio acerca de la seguridad de datos, esa seriedad se extiende a la auditoría continua, monitorización y pruebas de seguridad de todos los aspectos operacionales de la infraestructura.

- Además de garantizar una mayor fiabilidad de las soluciones, la auditoría continua garantiza que todo el software se actualiza a la última versión, se identifican y resuelven todas las anomalías en el rendimiento del sistema y se cumplen todos los requisitos de cumplimiento de seguridad.

- La monitorización constante asegura que cualquier comportamiento irregular sea inmediatamente identificado e investigado.

-Automatización y Repetibilidad

- La infraestructura de la nube se desarrolla pensando en automatización: menos intervención manual en funciones de rutina y menos oportunidades para que se cometan errores.

- Los servicios en la nube realizan un número limitado de tareas por diseño.

- La mayoría de las tareas abren una instancia virtual y cierran esa instancia.

- Estas tareas están estandarizadas, al igual que la mayoría del hardware, equipos de red, aplicaciones y sistemas operativos utilizados para realizar esas tareas.

- Esta estandarización facilita la seguridad de las infraestructuras cloud.

- Debido a las mayores economías de escala involucradas, los principios de automatización y repetibilidad son esenciales en la implementación de nuevos sistemas.

-Controles de acceso más estrictos

- Una preocupación importante es la pérdida de control de datos para las empresas si los datos se encuentran fuera de su firewall.

- Este control se extiende a la creencia de que algunos empleados del proveedor de la nube tienen acceso general a sus datos confidenciales.

- Un proveedor de cloud gestionado adecuadamente tendrá varios roles compartiendo responsabilidades para toda la solución cloud sin que ninguna persona tenga acceso total a todos los componentes de la solución.

- En otras palabras, ninguna persona tiene el nivel de acceso necesario para amenazar la seguridad o confidencialidad de los datos de un cliente.

- En definitiva, la idea de que las infraestructuras locales son más seguras que las infraestructuras en la nube es un mito.

- El acceso físico no autorizado a los centros de datos en la nube es extremadamente raro.

- Las peores infracciones ocurren detrás de los firewalls de las empresas y de sus propios empleados.

- Los datos en una nube pueden residir en cualquier número de servidores en cualquier número de ubicaciones, en lugar de un servidor dedicado dentro de la red local.

- El acceso físico a los sistemas ya no es una preocupación válida.

- Las economías de escala requeridas por los proveedores de la nube han mostrado un menor número de interrupciones del servicio y recuperaciones más rápidas, reduciendo el tiempo de inactividad sufrido por los clientes de la nube.

- Los niveles más altos de automatización, normalización y auditoría garantizan que las firmas de virus y los parches de seguridad se actualizan rápidamente en toda la red: a menudo mucho más rápido que de lo que el personal de TI local puede realizar.

La monitorización y la dotación de personal 24/7/365 permiten identificar y resolver problemas rápidamente.